CodeDoctor静态分析指令,跟踪所有跳转指令。这个功能在程序不停跳来跳去的时候非常有用。当遇到无法追踪的指令时,它会停止分析,并将所有分析过的指令复制到指定的内存中。

施用方式

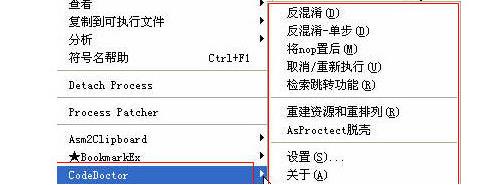

功能介绍

1.反混淆

在反汇编窗口中选择并执行此指令。它会努力把垃圾指令变成清晰的指令。

示例:[div]

原始指令:

00874372 57推送电子数据交换

00874373 BF 352AAF6A MOV EDI,6AAF2A35

00874378 81E7 0D152A41和EDI,412A150D

0087437E 81F7 01002A40 XOR EDI,402A0001

00874384 01FB地址EBX

00874386 5F POP EDI

反混淆后:[div]

00874372 83C3 04添加EBX,4

2.反混淆-单步[div]

这条指令的原理和上一条类似,但是一次只分析一条指令。

3.将nop放在[div]

把这种形式的代码:

推EAX

00874397 90 NOP[div]

00874398 90 NOP[div]

推动EDX[div]

0087439A BA 3F976B00 MOV EDX,somesoft

0087439F 90 NOP[div]

008743A0 90 NOP

008743A1 90 NOP

转换为:

推EAX

推EDX[div]

00874398 BA 3F976B00 MOV EDX,somesoft

0087439D 90 NOP

0087439E 90 NOP

0087439F 90 NOP[div]

008743A0 90 NOP

008743A1 90 NOP

限制:会跳出所有跳转指令和调用指令

4.取消/重新执行

取消或再次执行前一条指令

5.搜索跳转功能

它静态分析指令并跟踪所有跳转指令。这个功能在程序不停跳来跳去的时候非常有用。当遇到无法追踪的指令时,它会停止分析,并将所有分析过的指令复制到指定的内存中。

在设置中设置这些参数:[div]

单步执行所有调用-如果设置,它将单步执行所有调用。否则它会跟踪他们。

迈过jcc-dtto(?)[div]

反混淆——当遇到Jcc、RET、JMP和CALL指令时,会对指令进行混淆处理。当程序有多个分支时非常有用。

示例:[div]

转换前:

00874389/EB 05 JMP SHORT somesoft . 00874390

EBX

ECX

0087438D |42 INC EDX

0087438 e | EB 07 JMP SHORT somesoft . 00874397

MOV EAX,7

00874395 ^ EB F4 jmp short somesoft . 0087438 b

00874397 C3

转换后:

MOV EAX,7

EBX公司

003B0006 41 INC ECX

003B0007 42 INC EDX

C3 RET

6.重建资源并重新排列

这个功能被炮轰的时候有一些限制。它从磁盘打开被调试的文件。然后找到所有的资源,将它们重新构建到一个节中(目前它在exe中将资源重新构建到原来的节中)。然后,它重新排列文件,并用新名称保存它们。

这个功能什么时候有用?比如脱下apack/asprotect或者其他一些外壳之后。这些shells会从原节中窃取一些资源,放到自己的节中。这将增加文件大小,并阻止您删除外壳的某些部分。同时也防止一些资源被黑客软件看到。[div][div]

肯定会有比这个插件更好的工具,但是集成起来有时候非常方便。[div][div]

7.保护外壳[div]

这个功能可以把被asprotect炮轰过的文件去掉并修复,导出到asprotect.dll,把信息输出到txt文件。当这个功能失败时,请将目标文件提交给我。

限制:[div]

1.找不到并修复SDK 1 . x版的函数(需要手动查找)

这里有两种情况。一个是在OEP之前调用的函数。它们执行一系列初始化功能。如果不执行,程序可能会提示无效。找到它们并执行它们:-)

第二个在OEP之后执行,通过特殊的参数隐藏在GetprocAddress之后,这些函数作为Protect将它们重定向到自己的代码中。你需要手动分析代码。

2.在2.30-2.51中,偷的方式有两种——一种是PolyOEP,一种是虚拟化。这个功能只能修复前者。[div][div]

3.找不到crc检查或shell检查。然而,这个功能可以防止一种类型的shell检查:在跳转到API的指令中寻找E8。[div][div]

4.它不会解密加密的部分或区段。[div][div]

5.它不会找序列号,打补丁试用版之类的。[div][div]

6.如果有附加数据,可能会在炮击后损坏。[div][div]

bug:[div]

在某些特定版本1.10无法工作,有时间我会修复的。

需要注意的事项

删除受Asprotect 2保护的文件时,可能需要aspr_ide.dll。x从aspack.com获得,必要时进行修改。[div][div]

××年×月×日×月×日×月×日×月×日×月×日×月×日×月×日×月×日×月×日×月×日×月×日×月×日×月×日×月×日[div]

文件描述:

CodeDoctor。dll主程序

CodeDoctor相关下载

- 查看详情磁盘加密软件(BestCrypt Volume Encryption)简体2023-09-02

- 查看详情易佳通文件加密解密工具简体2023-08-30

- 查看详情安腾文档加密软件简体2023-08-26

- 查看详情鹏保宝简体2023-08-25

- 查看详情文件夹加锁工具简体2023-08-20

- 查看详情 磁盘加密软件(BestCrypt Volume En 多国语言[中文] 2023-09-02

- 查看详情 易佳通文件加密解密工具 简体 2023-08-30

- 查看详情 安腾文档加密软件 简体 2023-08-26

- 查看详情 鹏保宝 简体 2023-08-25

- 查看详情 文件夹加锁工具 简体 2023-08-20

- 查看详情 证照管家(深圳组织机构数字证书) 简体 2023-09-04

- 查看详情 国民村镇银行网银助手 简体 2023-09-04

- 查看详情 河南农信网银助手 简体 2023-09-04